Обновление от 24 февраля: Chrome решил эту проблему, к моему удовлетворению. Ранее в этом месяце они выпустили Chrome 56.0.2924, который изменяет поведение строки адреса. Если вы теперь просматриваете URL-адрес данных, в строке адреса отображается сообщение «Незащищенный», которое должно помочь пользователям понять, что они не должны доверять формам, представленным им через URL-адрес данных. Это поможет предотвратить эту специфическую технику фишинга.

Обновление в 23:30 во вторник, 17 января: я получил официальное заявление от Google по этому вопросу. Вы можете найти полное обновление в конце этого поста ,

Как вы знаете, в Wordfence мы иногда рассылаем оповещения о проблемах безопасности за пределами вселенной WordPress, которые являются неотложными и оказывают широкое влияние на наших клиентов и читателей. К сожалению, это одно из таких предупреждений. Существует очень эффективный метод фишинга, который крадет учетные данные для входа в систему, что оказывает большое влияние даже на опытных технических пользователей.

Я написал этот пост, чтобы его было легко читать и понимать. Я намеренно пропустил технические детали и сосредоточился на том, что вам нужно знать, чтобы защитить себя от этой фишинг-атаки и других подобных атак, в надежде донести свою мысль, особенно среди менее технических пользователей. Пожалуйста, поделитесь этим, как только вы прочитаете это, чтобы помочь повысить осведомленность и защитить сообщество.

В течение последнего года среди злоумышленников набирает популярность новая высокоэффективная фишинговая техника, нацеленная на Gmail и другие сервисы. За последние несколько недель были сообщения о том, что опытные технические пользователи пострадали от этого.

В настоящее время эта атака используется для таргетинга на клиентов Gmail, а также для других служб.

Способ атаки заключается в том, что злоумышленник отправит электронное письмо на вашу учетную запись Gmail. Это письмо может прийти от кого-то, кого вы знаете, кто взломал свой аккаунт с помощью этой техники. Он также может включать что-то, похожее на изображение вложения, которое вы узнаете от отправителя.

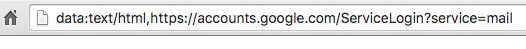

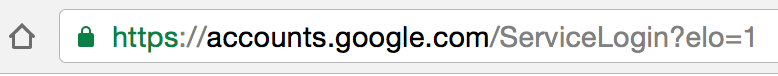

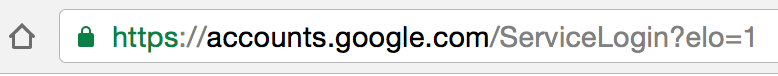

Вы нажимаете на изображение, ожидая, что Gmail предоставит вам предварительный просмотр вложения. Вместо этого открывается новая вкладка, и Gmail предлагает вам снова войти в систему. Вы смотрите на адресную строку, и там вы видите account.google.com . Это выглядит так ...

Вы идете вперед и входите на полностью функциональную страницу входа, которая выглядит следующим образом:

После того как вы выполните вход, ваша учетная запись будет взломана. комментатор на Hacker News в ясной форме описывает, что они испытали во время каникул после входа на поддельную страницу:

« Злоумышленники входят в вашу учетную запись сразу же после получения учетных данных, и они используют одно из ваших настоящих вложений вместе с одной из ваших фактических строк темы, и отправляют его людям в вашем списке контактов.

Например, они вошли в учетную запись одного студента, вытащили приложение с расписанием тренировок спортивной команды, сгенерировали снимок экрана, а затем соединили его с сюжетной линией, которая была тангенциально связана, и отправили ее по электронной почте другим членам спортивной команды. »

Вход злоумышленников в ваш аккаунт происходит очень быстро. Это может быть автоматизировано, или у них может быть команда, готовая обрабатывать учетные записи, поскольку они скомпрометированы.

Как только они получат доступ к вашей учетной записи, злоумышленник также получит полный доступ ко всем вашим электронным письмам, включая отправленные и полученные в этот момент, и может загрузить всю партию.

Теперь, когда они контролируют ваш адрес электронной почты, они также могут поставить под угрозу широкий спектр других услуг, которые вы используете, используя механизм сброса пароля, включая другие учетные записи электронной почты, любые используемые вами SaaS-сервисы и многое другое.

Выше я описал фишинговую атаку, которая используется для кражи имен пользователей и паролей в Gmail. Он используется сейчас с высокой степенью успеха. Однако этот метод может использоваться для кражи учетных данных со многих других платформ со многими вариациями в базовом методе.

Вам всегда говорили: « Проверьте строку адреса в вашем браузере, чтобы убедиться, что вы находитесь на нужном веб-сайте перед входом. Это позволит избежать фишинговых атак, которые украдут ваше имя пользователя и пароль».

В приведенной выше атаке вы сделали именно это и увидели « account.google.com » в строке адреса, поэтому вы пошли дальше и вошли в систему.

Чтобы защитить себя от этого, вам нужно изменить то, что вы проверяете в строке адреса.

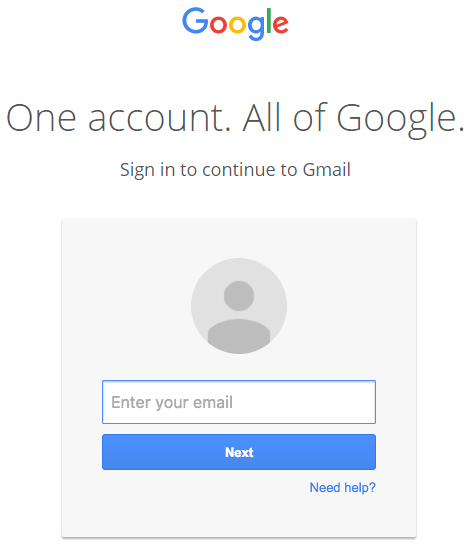

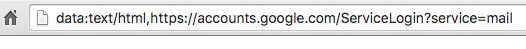

Этот метод фишинга использует нечто, называемое «URI данных», чтобы включить полный файл в адресную строку браузера. Когда вы смотрите вверх на адресную строку браузера и видите «data: text / html… ..», это на самом деле очень длинная строка текста. Если вы расширите адресную строку, это будет выглядеть так:

Есть много пробелов, которые я удалил. Но в дальнем правом углу вы видите начало очень большого фрагмента текста. На самом деле это файл, который открывается в новой вкладке и создает полностью функциональную поддельную страницу входа в Gmail, которая отправляет ваши учетные данные злоумышленнику.

Как вы можете видеть в левой части окна браузера, вместо «https» у вас есть «data: text / html», за которым следует обычный «https: //accounts.google.com….». Если вы не уделяете пристального внимания, вы проигнорируете преамбулу «data: text / html» и предположите, что URL-адрес безопасен.

Вы, вероятно, думаете, что вы слишком умны, чтобы упасть на это . Оказывается, эта атака поймала или почти поймала нескольких технических пользователей, которые чирикнул , в блоге или же прокомментировал об этом. Есть конкретная причина, почему это так эффективно, что связано с человеческим восприятием. Я опишу это в следующем разделе.

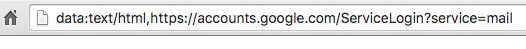

Когда вы входите в какую-либо службу, проверьте адресную строку браузера и проверьте протокол, затем проверьте имя хоста. Это должно выглядеть в Chrome при входе в Gmail или Google:

Убедитесь, что перед именем хоста «account.google.com» нет ничего, кроме «https: //» и символа блокировки. Вы также должны обратить особое внимание на зеленый цвет и символ замка, который появляется слева. Если вы не можете проверить протокол и проверить имя хоста, остановитесь и подумайте, что вы только что нажали, чтобы перейти на эту страницу входа.

Включите двухфакторную аутентификацию, если она доступна для каждой службы, которую вы используете. GMail называет это «двухэтапной проверкой», и вы можете узнайте, как включить его на этой странице ,

Включение двухфакторной аутентификации значительно усложняет вход злоумышленникам в службу, которую вы используете, даже если им удается украсть ваш пароль с помощью этой техники. Я хотел бы отметить, что там это какое-то обсуждение это означает, что даже двухфакторная аутентификация может не защитить от этой атаки. Однако я не видел доказательства концепции, поэтому не могу подтвердить это.

Ответ Google чтобы клиент спрашивал об этом следующим образом:

«Адресная строка остается одним из немногих доверенных компонентов пользовательского интерфейса браузеров и является единственной, на которую можно полагаться в отношении того, какое происхождение посещают пользователи в настоящее время. Если пользователи не обращают внимания на адресную строку, фишинг и спуфинг, очевидно, тривиальны. К сожалению, именно так работает сеть, и любое исправление, например попытка обнаружить фишинговые страницы на основе их внешнего вида, будет легко обойтись сотнями способов. Часть data: URL здесь не так важна, как и фишинг на любой странице http [s].

Вероятно, это младший человек в организации, основанный на грамматических ошибках. Я не согласен с этим ответом по нескольким причинам:

В прошлом Google изменил поведение адресной строки, чтобы отображать зеленый цвет протокола, когда страница использует HTTPS, и значок блокировки, чтобы указать, что она безопасна.

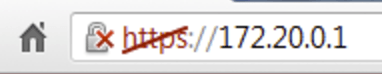

Они также используют другой способ отображения протокола, когда страница небезопасна, помечая ее красным с линией, проходящей через нее:

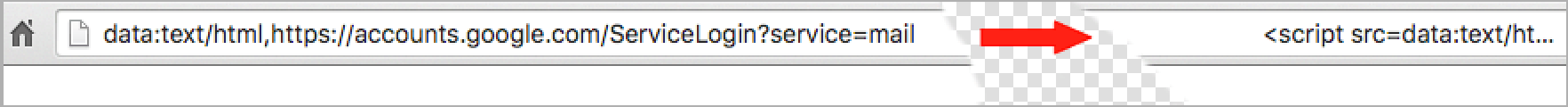

Во время этой атаки пользователь не видит ни зеленого, ни красного. Они видят обычный черный текст:

Вот почему эта атака настолько эффективна. В дизайне пользовательского интерфейса и в человеческом восприятии элементы, которые связаны едиными визуальными свойствами, воспринимаются как более связанные, чем элементы, которые не связаны. [Прочитайте больше: Гештальт-принципы человеческого восприятия и «единой связности» а также Содержание Blindspots ]

В этом случае «data: text / html» и доверенное имя хоста одного цвета. Это наводит на мысль о том, что они связаны, и часть «data: text / html» либо не имеет значения, либо ей можно доверять.

В этом случае Google необходимо изменить способ отображения «data: text / html» в браузере. Там могут быть сценарии, где это безопасно, поэтому они могут использовать янтарный цвет с уникальным значком. Это предупредит наше восприятие о разнице, и мы рассмотрим это более внимательно.

У меня было два запроса в комментариях по этому поводу, поэтому я добавляю этот раздел сейчас. (в 9:39 по тихоокеанскому времени, в 12:39 по восточному поясному времени).

Не существует надежного способа проверить, была ли ваша учетная запись взломана. В случае сомнений немедленно смените пароль. Смена пароля каждые несколько месяцев - это хорошая практика.

Если вы используете GMail, вы можете проверить свою регистрационную активность, чтобы узнать, кто-то еще входит в вашу учетную запись. Визит https://support.google.com/mail/answer/45938?hl=en для информации. Чтобы использовать эту функцию, прокрутите до нижней части своего почтового ящика и нажмите «Детали» (очень маленький в крайнем правом нижнем углу экрана). Это покажет вам все текущие активные сеансы, а также вашу недавнюю историю входа. Если вы видите активные логины из неизвестных источников, вы можете принудительно закрыть их. Если вы видите в своей истории какие-либо логины из неизвестных вам мест, возможно, вас взломали. [Спасибо кругозор Я вставил ваш комментарий здесь почти дословно. Очень полезно.]

Существует надежный сайт, которым руководит Трой Хант, известный исследователь безопасности, где вы можете проверить, не являлась ли какая-либо из ваших учетных записей электронной почты частью утечки данных. Сайт Трои https://haveibeenpwned.com/ и это хорошо известно в кругах безопасности. Просто введите свой адрес электронной почты и нажмите кнопку.

Трой объединяет утечки данных в базу данных и дает вам возможность найти свою электронную почту в этой базе данных, чтобы узнать, не были ли вы частью взлома данных. Он также хорошо справляется с проверкой данных, которые ему отправляют.

Я поделюсь этим на Facebook, чтобы повысить осведомленность своей семьи и друзей. Эта атака невероятно эффективна, чтобы обмануть даже технических пользователей по причинам, которые я объяснил выше. У меня есть ощущение, что большинство обычных пользователей будут легко выбирать. Пожалуйста, поделитесь этим с сообществом, чтобы помочь повысить осведомленность и не допустить более широкого воздействия.

Марк Маундер - основатель / генеральный директор Wordfence - @mmaunder

Это обновление в 23:30 по тихоокеанскому времени во вторник, 17 января 2017 года. Со мной связался Аарон Стейн из Google Communications. Он предоставил следующее официальное заявление от Google:

« Мы знаем об этой проблеме и продолжаем укреплять нашу защиту от нее. Мы помогаем защитить пользователей от фишинговых атак различными способами, включая: обнаружение фишинговых сообщений на основе машинного обучения, предупреждения безопасного просмотра, которые уведомляют пользователей об опасных ссылках в электронных письмах и браузерах, предотвращая подозрительные входы в учетную запись и многое другое. Пользователи также могут активировать двухэтапную проверку для дополнительной защиты учетной записи. »

Я задал Аарону два дополнительных вопроса:

« Chrome 56 будет содержать текст« Незащищенный »в строке адреса на веб-сайтах без SSL, где страница содержит поле пароля или поле ввода кредитной карты. Это прекрасный пример визуальной индикации в строке адреса, которая помогает защитить пользователей. Рассматривает ли команда разработчиков Chrome визуальную индикацию в строке адреса браузера для URI данных? Это помогло бы победить эту атаку, потому что в настоящее время нет никакой визуальной индикации чего-либо неправильного при просмотре URI фишинговых данных. Стоит отметить, что в настоящее время система безопасного просмотра не может обнаружить вредоносные URI данных, поскольку в настоящее время она ориентирована на традиционные URL-адреса путей к хостам.

Второй вопрос: электронные письма, содержащие вредоносные URI данных, являются в этом случае вектором атаки. Рассматривает ли команда GMail какую-либо дополнительную фильтрацию или оповещения, связанные с URI данных, в качестве вложений в веб-приложении GMail?

Я думаю, что любое руководство, которое вы можете дать по двум вышеупомянутым вопросам, будет иметь большое значение для облегчения работы пользователей Chrome и GMail. »

Он ответил:

« Я не могу говорить с вещами, которые еще не вышли, но * пожалуйста * посмотрите это место. Должно быть больше, чтобы поделиться в ближайшее время »

Мои мысли об этом ответе:

Я думаю, что это вполне приемлемый ответ от Google. Чтобы было ясно, в организации Google есть несколько команд, на которые это влияет:

Команда браузеров Google Chrome будет осуществлять любые изменения в поведении строки адреса при просмотре URI фишинговых данных. Команда GMail внедрила бы фильтрацию и оповещение в приложении GMail с приложением URI данных, полученным с другими соответствующими фишинговыми маркерами. Команда безопасного просмотра Google может добавить поддержку URI вредоносных данных в GSB API и сделать ее доступной для команды браузеров Chrome.

Могут быть и другие части организации Google, которые касаются, в том числе операций.

Просить Аарона дать раннее руководство о том, как Google будет смягчать это, когда это затрагивает так много команд, было большой проблемой, но я был бы упущен, если бы не задал ему пару дополнительных вопросов. Хорошая новость заключается в том, что Google знает об этой проблеме, и у нас есть официальное заявление, которое указывает на то, что в будущих выпусках Chrome, GMail и, возможно, других продуктов будет что-то, что может помочь смягчить эту проблему.

Похожие

Загрузка, установка, использование веб-браузера Lynx на основе командной строки в UbuntuХотя графический пользовательский интерфейс (GUI) почти стал синонимом персональных компьютеров в наши дни, системы все еще существуют, которые предлагают только интерфейс командной строки (CLI). Даже если вы не используете эти системы на основе интерфейса командной строки, иногда, когда вы устраняете проблему, вам необходимо переключить систему в режим командной строки. Что делать, если есть необходимость доступа в Интернет, когда ваша система работает в режиме командной строки? Существуют Хороший кабель HDMI Типы кабелей HDMI и их влияние на передачу.

Современные аудиовизуальные устройства, такие как телевизоры и компьютерные мониторы. HD и 4K, плееры Blue-Ray, игровые приставки, мультимедийные проекторы, ноутбуки и настольные компьютеры и даже некоторые смартфоны и планшеты - теперь соединяют одно: все эти устройства обычно оснащены незаметным портом, который позволяет осуществлять цифровую передачу несжатого высококачественного видео и звука , Этот порт HDMI (Мультимедийный ОБНОВЛЕНИЕ: две новые функции Gmail - одну вы будете любить, а другую вы будете ненавидеть

У меня есть два сообщения: одно хорошее, а другое плохое. К сожалению, даже этот товар не может улучшить мое настроение после того, что Google сделал с моей электронной почтой. Обновление: оказывается, что проблема не распространяется на всех пользователей и не знает об изменениях, внесенных Google. Начнем с изменений в лучшую сторону. Google годами боролся со спамом, и вы должны честно признать, что он работает хорошо. Я помню, что Правоохранительные органы в сети Tor: влияние на темную сторону интернета

Недавнее закрытие сервиса SilkRoad 2.0 на черном рынке является лишь предвкушением событий прошлой недели, касающихся сети Tor. Связанные с Tor сообщества, такие как энтузиасты конфиденциальности, а также киберпреступники (и как!), Выразили свою обеспокоенность по поводу глобальной операции правоохранительных органов, направленной на ряд нелегальных веб-сайтов, работающих в этой сети анонимности. Операция Onymous, координируемая подразделением Европейского центра киберпреступности Использование telnet для тестирования открытых портов

Многие люди считают, что проверить, открыт ли порт, слишком сложно. Однако одним из наиболее эффективных способов является использование сетевого протокола Telnet. Telnet позволяет пользователю тестировать отдельные порты и видеть, открыты они или нет. В этой статье мы рассмотрим, как Telnet можно использовать для проверки портов в Windows 10, Windows Server 2016, 2012 и 2008. Что такое Telnet? Короче говоря, Telnet - это компьютерный протокол, созданный для взаимодействия Понимание шестнадцатеричных цветовых кодов

В CSS есть два основных способа выбора цвета. Во-первых, просто используйте название цвета, например так: цвет фона: синий; Очевидно, это ограничено. Компьютер может отображать миллионы разных цветов, и запомнить имена каждого из них невозможно. И подумайте о том бедном парне, чья работа - придумывать имена! Вот почему CSS использует шестнадцатеричные коды , например: цвет фона: #DDEEFF; Вы, наверное, раньше использовали шестнадцатеричные Сколько слов для позиционирования страницы?

Позиционирование для одной или нескольких фраз Позиционирование - это процесс, ведущий к высокому рейтингу страницы в результатах обычных поисковых систем благодаря действиям на сайте и его среде связи. Когда кто-то решает это сделать, обычно в самом начале выбирает ключевые слова, от которых он больше всего зависит и которые, по его мнению, могут искать его клиенты. Малые предприятия и владельцы бизнеса с очень узкой специализацией могут подумать о том, чтобы сосредоточиться на Бухгалтерские услуги

... использование ЭЦП (электронной цифровой подписи) и электронного документооборота. Все эти средства гарантируют полную надежность и соответствуют законодательству Украины. А стоимость предоставления бухгалтерских услуг в Львове насчитывается по простой и понятной формуле-конструктором, где учитываются: масштабы бизнеса (малый, средний или большой) операции разного количества и объема; система налогообложения и наличие специфических начислений; ТЕСТ: LG X Screen - Использование, производительность и вывод - Tek.no

Для мобильных телефонов, которые бьют по мячу в подразделении среднего класса, самым важным моментом продажи, безусловно, является цена, а X Screen - это плохо. 2 590 крон довольно дорогие - спецификации приняты во внимание - поэтому LG должен иметь туза в рукаве, чтобы заявить о себе. Самым большим преимуществом модели является дополнительный экран, а затем и дизайн. Преимущества стекловолокна позади вас вряд ли заметят в повседневной жизни, за исключением того, что как отпечатки пальцев, Как создать собственные админ-таблицы в WordPress правильным способом

Об авторе Страстный веб-разработчик из Лиона. Джереми любит создавать приятные и сильные веб-приложения, обычно основанные на PHP. WordPress ботаник, он любит jQuery, твитов о сети ... Подробнее о Джереми ... Таблицы списков WordPress являются очень распространенным элементом интерфейса администратора WordPress, но создание одной из этих таблиц Аннотация В этом документе рассматривается использование датчиков глубины, таких как Microsoft Kinect и ASU...

Аннотация В этом документе рассматривается использование датчиков глубины, таких как Microsoft Kinect и ASUS Xtion, для обеспечения естественного пользовательского интерфейса (NUI) для управления трехмерными (трехмерными) виртуальными глобусами, такими как Google Планета Земля (включая режим просмотра улиц), Карты Bing. 3D и NASA World Wind. В документе представлено устройство Microsoft Kinect, кратко описывающее его работу (основную технологию PrimeSense), а также его рыночный охват

Комментарии

Только если использование оператора стоит на несколько сотен процентов больше, чем на самом деле, имеет какой-то смысл для оператора?Только если использование оператора стоит на несколько сотен процентов больше, чем на самом деле, имеет какой-то смысл для оператора? Нет! Операция по покупке телефона оператором работает точно так же, как и получение кредита в банке, поэтому за распространение платежа взимается процент. От, такой рыночный закон. Давайте посмотрим на другие примеры: Sony Xperia XA1 стоит 929 злотых в большинстве ведущих онлайн-магазинов RTV / AGD. Play on offer с оплатой до 80 PLN, предлагает

Com/mail/answer/45938?

Рассматривает ли команда разработчиков Chrome визуальную индикацию в строке адреса браузера для URI данных?

Рассматривает ли команда GMail какую-либо дополнительную фильтрацию или оповещения, связанные с URI данных, в качестве вложений в веб-приложении GMail?

Что делать, если есть необходимость доступа в Интернет, когда ваша система работает в режиме командной строки?

2008. Что такое Telnet?

Только если использование оператора стоит на несколько сотен процентов больше, чем на самом деле, имеет какой-то смысл для оператора?